Как настроить гостевую Wi-Fi сеть на Mikrotik RB2011UiAS-2HnD-IN

В данной статье я расскажу как настроить гостевую Wi-Fi сеть на Mikrotik RB2011UiAS-2HnD-IN. При этом гостевая Wi-Fi сеть будет иметь ограничение скорости интернет и изолирована от имеющийся локальной сети.

Довольно часто встает задача предоставить доступ к беспроводной сети в вашей организации посторонним лицам. Давать доступ к рабочей Wi-Fi сети опасно, ведь вы автоматически даете доступ ко всем устройствам и серверам в локальной сети.

С помощью оборудования Mikrotik можно не только организовать рабочую Wi-Fi сеть, но и настроить гостевую Wi-Fi сеть без дополнительного оборудования.

Допустим у вас уже есть роутер Mikrotik RB2011UiAS-2HnD-IN и на нем настроена локальная сеть и рабочий Wi-Fi. Сегодня мы на этом же оборудовании дополнительно настроим гостевую Wi-Fi сеть, ограничим скорость интернета в ней и изолируем от нашей локальной сети.

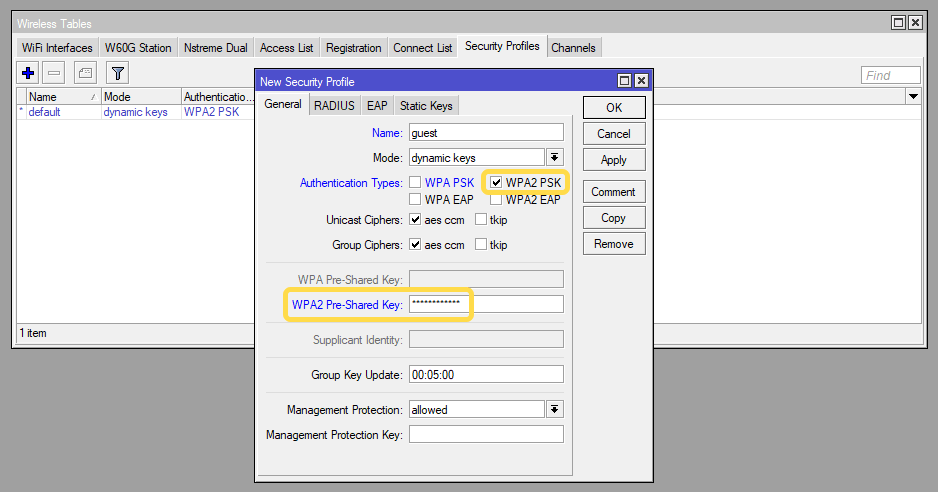

Создание профиля безопасности Wi-Fi

Заходим в раздел «Wireless» (беспроводная сеть) и переходим во вкладку «Security Profiles». Создаем новый профиль безопасности для гостевой сети. Заполняем название профиля guest, систему защиты WPA2 PSK, тип шифрования AES и пароль для подключения WPA2 Pre-Shared Key.

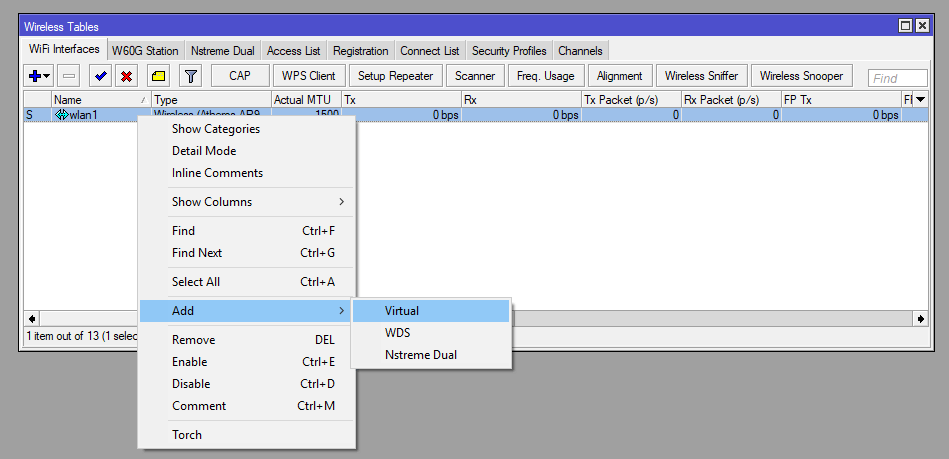

Создание виртуальной Wi-Fi сети

После создания профиля безопасности приступаем к созданию виртуальной точки доступа. Переходим во вкладку «WiFi Interfaces», нажимаем правой кнопкой мыши на существующей Wi-Fi сети — Add — Virtual.

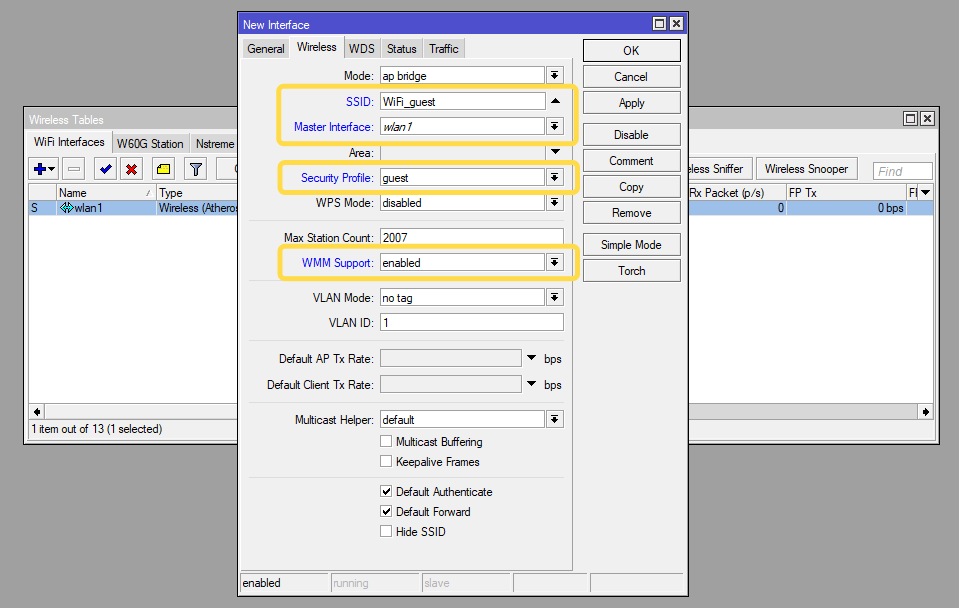

Дальше переходим во вкладку «Wireless» и заполняем параметры для нашей гостевой Wi-Fi сети.

- Mode — ap bridge;

- SSID — имя Wi-Fi сети;

- Master Inteface — wlan1 (основной интерфейс Wi-Fi);

- Security Profile — guest (его мы создавали до этого);

- WMM Support — enabled.

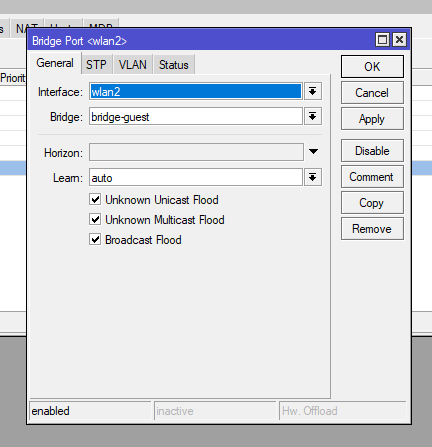

Создание Bridge для гостевой сети

В связи с тем, что нам необходимо изолировать гостевую Wi-Fi сеть от нашей существующей локальной сети, нам необходимо создать для нее отдельный Bridge.

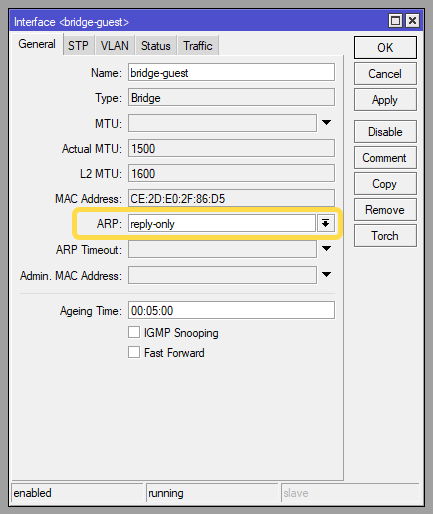

Открываем раздел Bridge и создаем новый Bridge с название «bridge-guest» и оставляя все настройки по умолчанию. Затем на вкладке Ports добавляем нашу виртуальную Wi-Fi сеть в созданный Bridge.

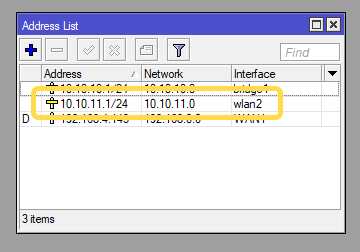

Создание адресного пространства

Настало время назначить адресное пространство для нашей гостевой сети. Переходим в раздел IP — Addresses и создаем новое адресное пространство. В нашем случае для гостевой сети мы назначаем IP пространство 10.10.11.1-10.10.11.254 (10.10.11.1/24). Интерфейс выбирайте wlan2 или bridge-guest.

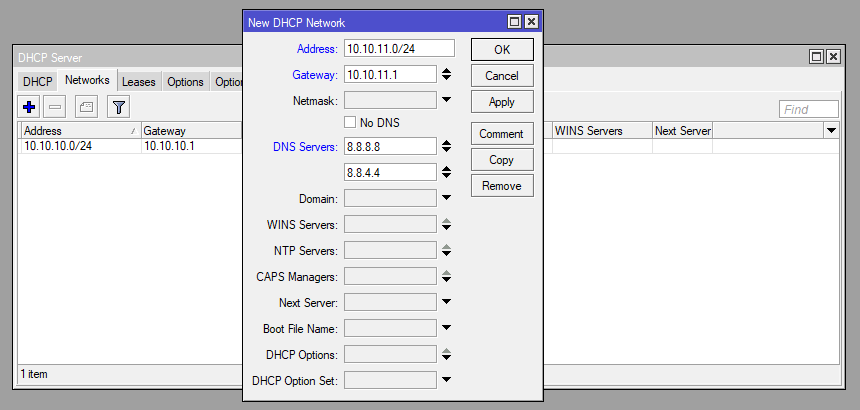

Продолжаем настройку в разделе IP — DHCP Server. Переходим во вкладку «Networks» и создаем новую DHCP сеть, указывая шлюз и DNS сервера, которые будут выдаваться клиентам сети.

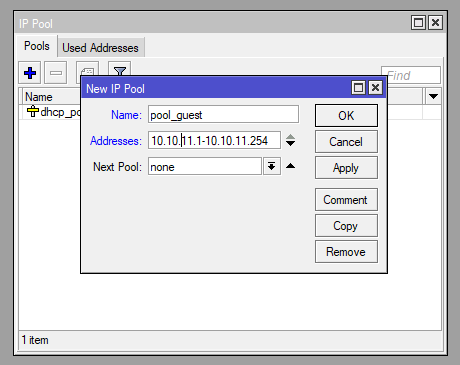

Перед созданием нового DHCP сервера необходимо создать новый пул адресов. В разделе IP — Pool создаем пул с адресами 10.10.11.1-10.10.11.254.

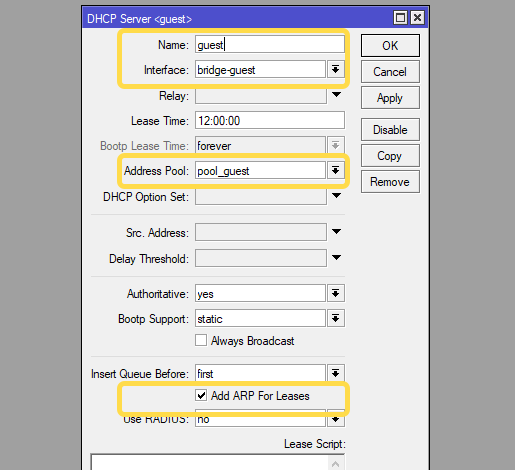

Создание нового DHCP сервера для гостевой сети

После предварительной настройки можно приступить к созданию нового DHCP сервера. Для этого переходим в раздел IP — DHCP server. Создаем сервер со следующими настройками:

- Name — guest;

- Interface — bridge-guest (ранее созданный bridge для гостевой сети);

- Lease Time — 12:00:00 (время, на которое клиенту будет выдаваться IP адрес)

- Address Pool — pool_guest (ранее созданный пул адресов)

- Add ARP For Leases — запрещаем использование статических адресов в гостевой сети.

Также необходимо в гостевом bridge выставить ARP = «reply-only».

Запрет доступа к локальной сети из гостевой

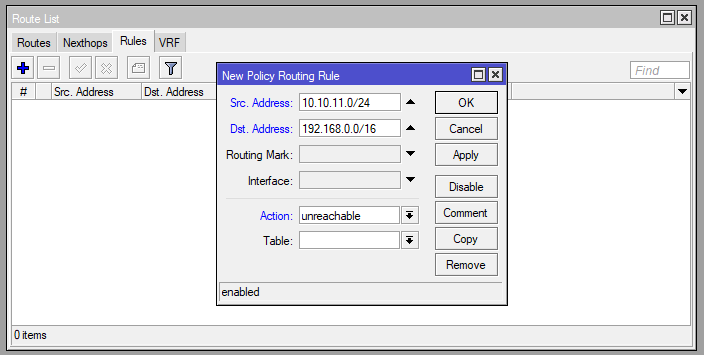

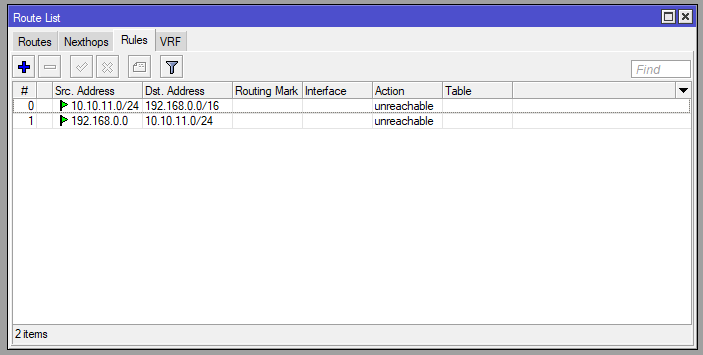

Наша гостевая сеть уже работает, но в целях безопасности необходимо закрыть доступ из нее в нашу локальную сеть. Для этого идем в раздел IP — Route вкладка «Rules». Создаем два правила. Одно правило будет блокировать доступ из гостевой сети в локальную, второе — из локальной в гостевую.

- Src. Address — гостевая подсеть;

- Dst. Address — подсеть локальной сети (в моем случае 192.168.0.0/16, это диапазон 192.168.0.1-192.168.255.254, у вас скорей всего будет 192.168.255.0/24);

- Action — unreachable;

Во втором правиле меняем местами Src. Address и Dst. Address.

Ограничение скорости для гостевой сети

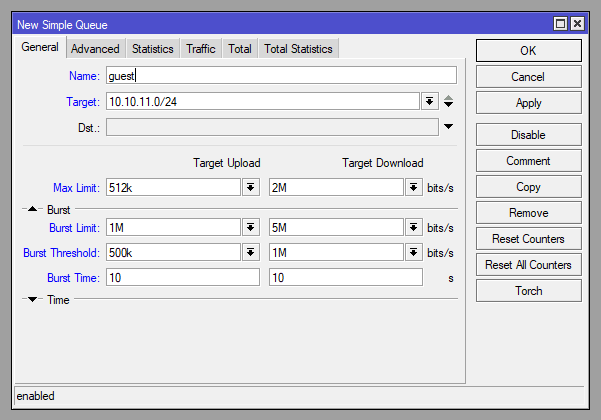

Чтобы ограничить скорость интернета в гостевой сети необходимо воспользоваться встроенной возможностью Queues. Заходим в раздел Queues и создаем новое правило.

- Target – источник запросов (в нашем случае это 10.10.11.0/24, вместо подсети можно также выбирать бридж, в котором находится WLAN виртуальной точки доступа);

- Upload – скорость отправки данных;

- Download – скорость загрузки;

- Max. Limit – верхний предел скорости; устанавливает верхнее ограничение скорости закачки и отправки.

При указании скорости можно использовать индексы k и M:

- k – скорость в кбит/сек;

- M – скорость в Мбит/сек.

Далее размещены необязательные параметры Burst, которые по-умолчанию отключены, это своего рода турбо-ускорение. Burst состоит из трех параметров, от правильности настройки которых зависит корректность работы этого режима.

- Burst Limit – максимальная скорость в режиме Турбо (эта скорость должна быть больше, чем установленный верхний предел скорости Max. Limit);

- Burst Threshold – порог срабатывания режима Burst (указанная скорость должна быть меньше верхнего предела Max. Limit);

- Burst Time – период времени в секундах, в течении которого производится расчет средней скорости.