Запрет запуска исполняемых файлов exe через групповую политику Windows

В данной статье мы рассмотрим вопрос дополнительной защиты с использованием групповой политики Windows. Одна из небольшого списка полезных возможностей операционной системы Windows — запрет запуска исполняемых файлов вредоносных и потенциально опасных программ.

Как настроить запрет запуска исполняемых файлов из каталога?

Рассмотрим более надежный и удобный вариант запрета запуска исполняемых файлов.

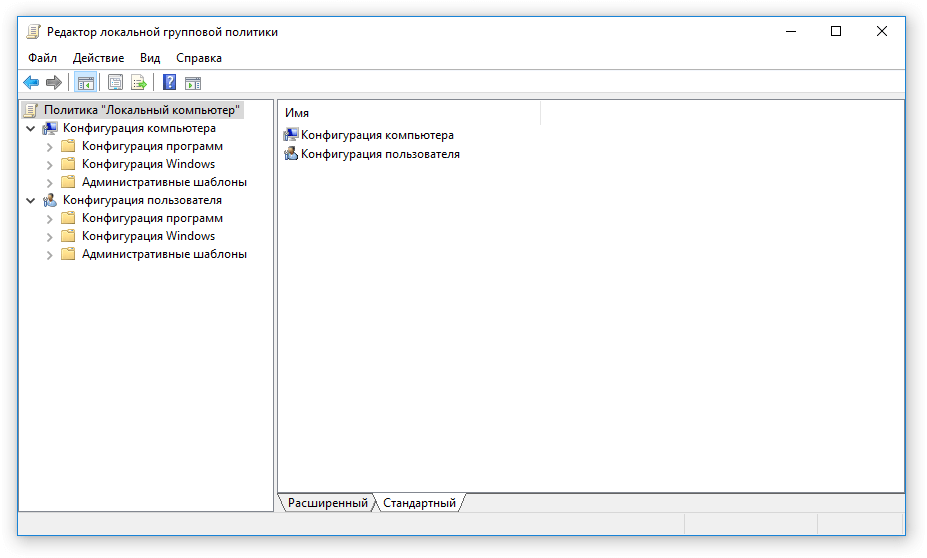

Открываем настройку Групповой политики Windows. Для этого запускаем Run (Пуск-Выполнить). Вводим gpedit.msc и нажимаем ОК.

В открывшемся окне переходим в раздел Конфигурация компьютера — Конфигурация Windows — Параметры безопасности — Политики ограниченного использования программ — Дополнительные правила.

Если у вас отсутствует папка «Дополнительные правила», то необходимо нажать на Политики ограниченного использования программ правой кнопкой мыши и нажать на «Создать политики ограниченного использования программ». Затем переходите в папку «Дополнительные правила».

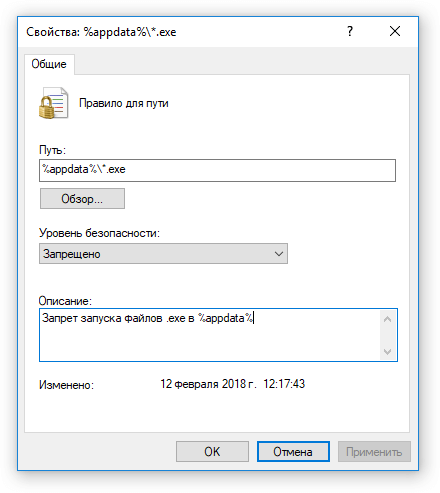

В данной папке нажимаем правой кнопкой — «Создание правила для пути».

Нам необходимо создать правило, запрещающее запуск исполняемых файлов с расширением *.ехе из каталога %AppData%.

В поле путь прописываем «%appdata%\*.exe», уровень безопасности «Запрещено», описание на ваше усмотрение.

Данным правилом мы запретили запуск *.exe только в папке %appdata%, но в данной папке есть много различных подпапок, в которых тоже необходимо запретить выполнение данных файлов. Поэтому создаем еще одно правило для подпапок. Для этого делаем все тоже самое, но путь указываем «%appdata%\*\*.exe».

Но этого не достаточно для безопасности. Вредоносные программы могут запускаться из других мест. Наиболее популярные места хранения вредоносных программ рассмотрим ниже.

Какие пути можно прописать для запрета запуска исполняемых файлов?

%LocalAppData%\*.exe — Запрет запуска файлов из %LocalAppData%.

%LocalAppData%\*\*.exe — Запрет файлов запуска из вложенных каталогов %LocalAppData%.

%LocalAppData%\Temp\Rar*\*.exe — Запрет запуска exe файлов из архивов, открытых с помощью WinRAR.

%LocalAppData%\Temp\7z*\*.exe — Запрет запуска exe файлов из архивов, открытых с помощью 7zip.

%LocalAppData%\Temp\wz*\*.exe — Запрет запуска exe файлов из архивов, открытых с помощью WinZip.

%LocalAppData%\Temp\.zip*\*.exe — Запрет запуска exe файлов из архивов, открытых с помощью встроенного архиватора Windows.

%Temp%\*.exe — Запрет запуска exe файлов из каталога %temp%.

%Temp%\*\*.exe — Запрет запуска exe файлов из вложенных каталогов %temp%.

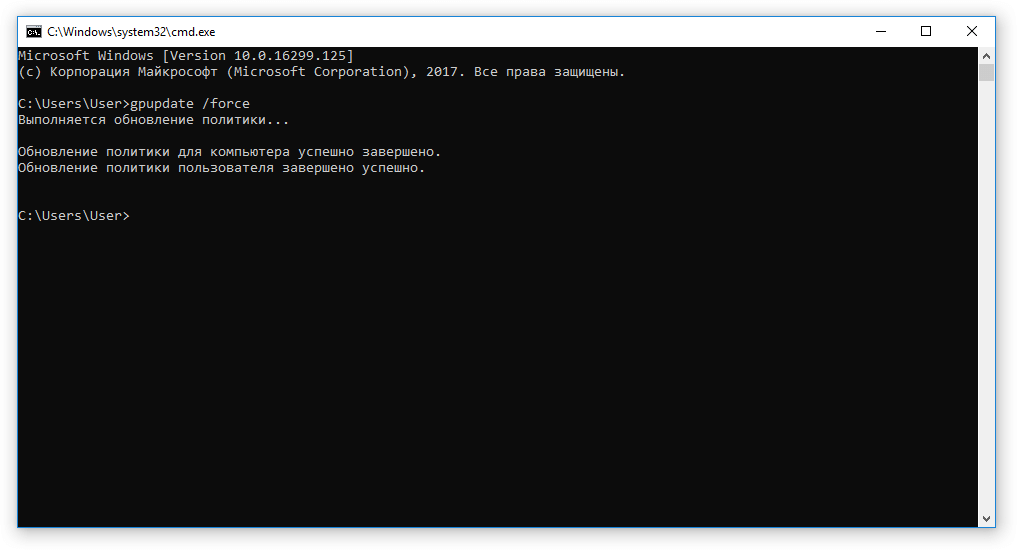

После создания правил необходимо применить их. Правила начнут действовать после перезагрузки компьютера, либо после выполнения команды «gpupdate /force» в командной строке.

PS: имейте ввиду, что недостаточно заблокировать файлы только с расширением .exe. Вирусы могут быть и с другими расширениями, например, *.bat,*.vbs, *.js, *.wsh и т.п.

И помните, что у вас могут возникнуть проблемы с установкой и обновлением легальных программ, т.к. многие используют заблокированные выше пути для своих файлов с расширением .exe и т.п.

Также можно ознакомиться со статьей «Отключаем потенциально опасные службы Windows«.